锦绣中华,盛世华诞,马上我们就要迎来建国 70 周年的大日子!不论大家打算在手机上观看热血沸腾的大阅兵直播,还是上网为”阿中哥”打 call 应援,总之对祖国”花式表白”,即将成为今年十一假期”最燃”的度假项目。

但是,在我们”机不离手”的长假里,不得不提防一种能给你手机致命一击的 Android Native 病毒——”伏地魔”。360 安全大脑的长期监测,发现自 2016 年 6 月起,”伏地魔”病毒便活跃于用户手机里。它不仅能伪装手机系统文件,更带来挥之不去的烦人广告及恶意应用,严重影响手机正常使用,甚至被莫名扣费。而根据统计,感染”伏地魔”病毒的手机用户已超过 100 万。

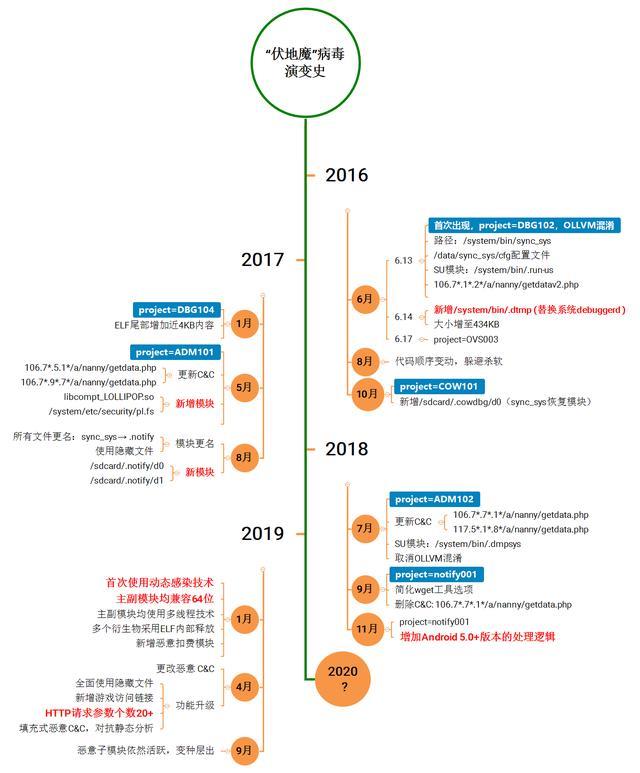

就在节前,360 安全大脑发布《兼容安卓 64 位的”伏地魔”病毒分析报告》,首次详细披露了”伏地魔”病毒 3 年来的演变进程,以及其不断进化的全新变种;并且全面分析了”伏地魔”病毒在全国范围的传播疫情和攻击态势。

“伏地魔”散播五湖四海,64 位病毒呈高发态势

首先,从地域分布来看,感染”伏地魔”病毒最多的省份为广东省,感染量占全国感染量的 10.27%;其次为河南省为 8.04%,山东省为 7.92%;再综观全国感染分布,不难发现”伏地魔”病毒正在向全国四面八方大肆传播,安全防护意识不可掉以轻心。

至于中招手机的版本,多达 92% 集中在 Android5.1 和 Android4.4,其中 Android5.1 受灾最为严重,占比达 60%;其次,”伏地魔”病毒的 64 位版本影响范围主要为 Android5.1 和 Android5.0。

必须警惕的是,在 64 位操作系统已成 Android 手机主流的趋势下,越来越多的 Android Native 病毒开始兼容 64 位手机,”伏地魔”的不断演变并发展成为支持 64 位手机的”致命”病毒,正是这一趋势的具体体现。因此,360 安全大脑发出预警:未来可能是 64 位 Android Native 病毒的高发期,移动端安全防护变得更为严峻。

斗智斗勇”掩体战”,手段高超躲避杀软

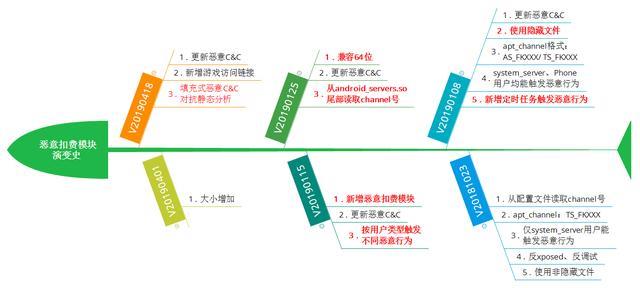

回顾”伏地魔”病毒在长达 3 年的演变进程中,已经历了三次版本迭代。从简单的初代,到使用动态感染技术,再到增加恶意扣费模块,攻击功能不断升级完善,以今年 1 月首次使用动态感染技术的”伏地魔”病毒新变种为例,仅用 1 个月就有 6.7 万用户中招感染,其感染量达到峰值。

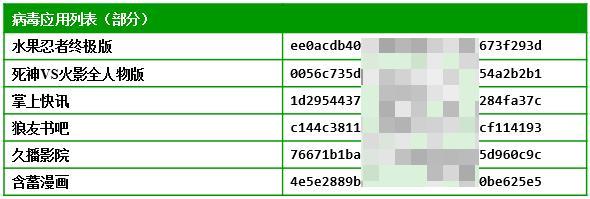

针对新出现的变种版本,360 安全大脑确认其”危险系数”极高。一方面”伏地魔”是 APP 界出色的”伪装者”,不仅病毒母包可以假扮成”讨喜好用”的正常 APP 程序,像掌上快讯、水果忍者之类,而病毒模块则可以”冒充”手机系统文件,外观和内核都真假难辨。

另一方面,”伏地魔”也有着高超的对抗手段,例如病毒会在开机运行 5 分钟以后,才开始安装、拉起恶意应用;运行 20 分钟后,才开始偷偷订阅服务、恶意扣费……总之,攻击者精心设计了”定时触发”,再加上”加密混淆”、”HOOK 注入”、”多重检测”等各式各样的”保命”方法,让”伏地魔”躲过杀软查杀,实现对抗杀软。

与此同时,”伏地魔”病毒主要通过伪装小游戏、色情应用,以及第三方 ROM 等方式进行传播。中招用户一旦感染病毒就会像拧开病毒的”阀门”,除了推送霸屏广告,还会陆陆续续下载其他病毒应用以及更多推广软件,形成一个恶性循环;同时,该病毒还会私自订购业务,造成用户直接经济损失。

“伏地魔”病毒详细技术分析:

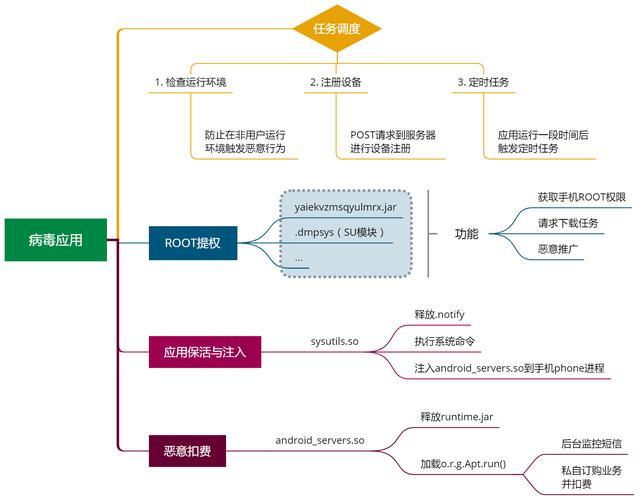

经过 360 安全大脑的进一步溯源分析,确认”伏地魔”病毒主要由任务调度模块、ROOT 提权模块、注入模块、恶意扣费模块四大模块组成,其整体执行流程如下:

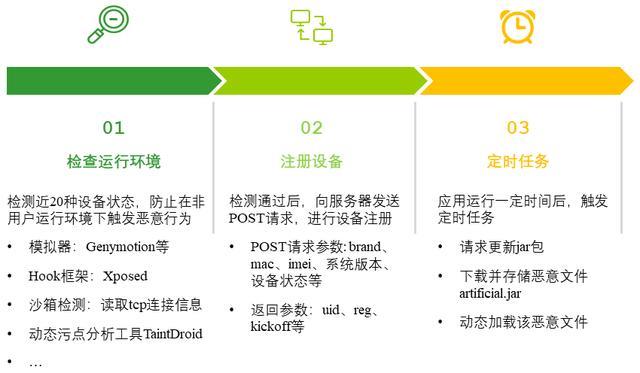

· 任务调度

病毒应用运行后,首先检测设备状态,防止在非用户运行环境触发恶意行为;检测通过后,会对用户手机进行注册,并设置定时触发任务。病毒应用在运行一段时间后,会向云端发送更新请求,下载并动态加载恶意文件 artificial.jar。

· ROOT 提权

恶意文件 artificial.jar 运行后,会向云端请求 ROOT 提权方案。ROOT 提权模块则主要包含 yaiekvzmsqyulmrx.jar、 .dmpsys(开源 Superuser 的 SU 模块)等文件,用以完成如下任务:

1) 获取手机 ROOT 权限;

2) 向云端请求下载任务,获取应用推广配置文件/data/.notify/cfg;

3) 执行恶意推广:恶意推广的应用分 ROM 内应用(安装到/system/app、/system/priv-app、/system/framework 等目录,使用”cat > “命令进行安装),以及普通应用(安装到/data/data 目录,使用 pm install 命令进行安装)两类。

ROOT 提权模块主要使用了 CVE-2016-5195(脏牛漏洞)、开源提权方案、针对特定品牌手机的提权漏洞进行提权。

· 应用保活与注入

在获取到手机 ROOT 权限后,病毒应用会加载注入模块 sysutils.so,其使用动态感染技术,随系统库文件一同加载,以”掩人耳目”;此外,”伏地魔”病毒还多次使用 ELF 文件内部释放逻辑,以进一步增强隐蔽性。注入模块主要完成以下任务:

1) 释放应用保活模块 .notify:该模块会读取/data/.notify/cfg 配置文件,而后使用 cat 命令安装恶意应用至手机 ROM,并启动该恶意应用;

2) 执行系统命令:修改.notify,.dmpsys 文件权限为 0755,并执行;

3) 注入恶意扣费模块进行扣费:利用开源框架 ELFHooker 将 android_servers.so 注入到手机 Phone 进程,为恶意扣费做准备。

· 恶意扣费

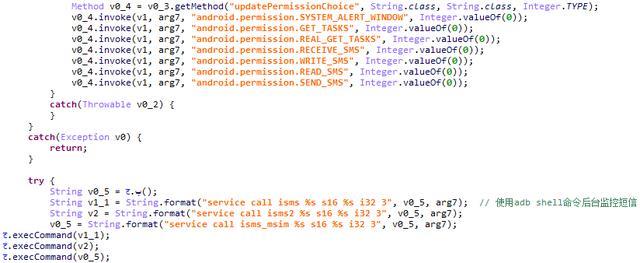

恶意扣费模块 android_servers.so 会释放恶意文件 runtime.jar,并加载其 o.r.g.Apt.run()方法,以实现:1)后台监控收发读写短信;2)私自订购业务并扣费等恶意行为。

如下是恶意扣费模块的演变进程,可以看出该模块具有较多变种,并且更新频繁,经过多次升级后,其功能逐步趋于完善,隐蔽性也在进一步增强。

其执行恶意监控、收发读写短信的代码片段如下:

安全建议:

病毒作者在获取到手机 ROOT 权限后,就拥有了手机控制权,可以”为所欲为”,就像一颗”定时炸弹”,移动互联网的今天,手机已成为人类”新的器官”,其承载了我们太多的个人信息,为保障个人隐私和财产安全,360 安全大脑建议:

1. 寻找”360 手机卫士”神助攻:360 安全大脑始终保持对 Android Native 病毒动态的密切关注,并已支持上述病毒的全面一键查杀,担心手机安危的小伙伴们,可以及时通过 360 手机卫士官网及各大软件市场安装/更新 360 手机卫士,对爱机进行一次全面”体检”;

2. 使用厂商官方 ROM:第三方 ROM 刷机包也是 Android Native 病毒传播渠道之一,市面上的 ROM 包”鱼龙混杂”,切记不要随意下载刷入安全性未知的第三方 ROM;

3. 通过正规手机应用市场下载安装 APP:五花八门的应用下载网站是 Android Native 病毒的藏身乐园,普通用户难辨网站真伪,通过正规手机应用市场下载安装 APP 可有效规避中招风险;

4. 及时更新系统及补丁:及时升级系统、安装系统更新补丁可有效降低漏洞利用风险。

相关 C&C 服务器信息:

相关 APK 列表: